臺灣網路商城個資外洩事件頻傳,伴隨而來的是各式各樣的詐騙事故,但如今這些流出的購物記錄不只被駭客用於騙錢,還出現了認知作戰攻擊。有名社會運動人士曾在誠品網站購書,結果上週末接到冒充該公司進行市調的電話。但罕見的是,對方並非宣稱扣款錯誤等理由進行金融詐騙,而是不斷宣傳與表達「中國會武力統一臺灣」的主張。

豐田汽車再傳資安事故!這次是雲端服務配置不當的情況,而且,這些資料竟曝露7至10年之久。而這並非該公司因組態配置不當惹禍──2022年10月,他們表示因GitHub的帳密資料曝光,導致近30萬名行動應用程式T-Connect用戶被公開。

與列印管理系統PaperCut有關的漏洞攻擊行動也相當值得留意,繼勒索軟體駭客Clop、LockBit陸續濫用這個弱點,現在也傳出伊朗駭客APT35、Muddywater,以及勒索軟體駭客Bl00dy也都著手發起相關的攻擊。

【攻擊與威脅】

有人在誠品網路書店買書後,接到宣傳統戰資訊的市調電話,疑中國將其用於對臺民眾進行心理戰

誠品個資外洩事故不時傳出,該公司亦被內政部警政署刑事警察局長期被列為高風險賣場,但如今相關個資疑似被用於中國統戰宣傳。

誠品個資外洩事故不時傳出,該公司亦被內政部警政署刑事警察局長期被列為高風險賣場,但如今相關個資疑似被用於中國統戰宣傳。

台灣基進黨於5月14日召開記者會,原因是台灣佇遮計畫副執行秘書楊欣慈於今年2月購入「阿共打來怎麼辦」一書,結果於5月13日接到自稱是誠品書店人員的回訪市調電話,但對方不斷逼問讀書心得,強調此書內容極為敏感、不恰當,並恫嚇「中國必然武統」、「中國軍事實力很強,臺灣絕對不可能戰勝」、「美國不會幫忙」等。雖然對方強調自己是臺灣人,但口音、用語明顯來自中國,楊欣慈認為,這類電話很可能是相當有組織性的行動,企圖左右臺灣人的想法,她也公布了電話內容,提醒民眾提高警覺。

對此,誠品承諾持續強化資訊安全防護,並定期提醒顧客。數位發展部要求誠品於15日提出相關說明,釐清相關個資保護措施是否符合法規。

日本215萬臺豐田汽車的位置資料曝光長達10年,起因是雲端服務的配置不當釀禍

5月12日豐田汽車表示,該公司的雲端服務配置錯誤,導致215萬輛車輛的位置資訊公開在網路上,車上的攝影機拍攝的影片也曝露近7年。

使用T-Connect、G-Link、G-Link Lite、G-Book服務的用戶受到影響,自2012年1月2日至2023年4月17日的車輛定位資訊,包含車載設備ID、車身號碼(VIN)、車輛位置等,自2013年11月6日開始可被外部存取。再者,該公司企業服務所收集的行車記錄器影像,也出現曝露在網際網路上的情況,自2016年11月14日到2023年4月4日可被任意人士存取。

對此,該公司認為起因是對於員工資料處理政策的說明不夠徹底,並強調這些資料沒有遭到濫用的跡象。

即時通訊軟體Discord證實資料外洩,使用第三方應用程式的用戶恐曝險

根據資安新聞網站Bleeping Computer的報導,即時通訊軟體Discord察覺透過特定第三方客戶服務代理程式進行的未經授權存取,此事故曝露了客戶支援的工單內容,包含使用者的電子郵件信箱、使用者與Discord客服通訊的內容及附件檔案。

Disocord註銷遭到入侵的帳號,並針對受到影響的電腦完成惡意程式檢查。該公司亦與客戶服務的合作夥伴改善相關流程,來避免這類事故再度發生。他們初步評估,此起事故帶來的風險有限,但呼籲用戶仍要留意可疑訊息或是活動。

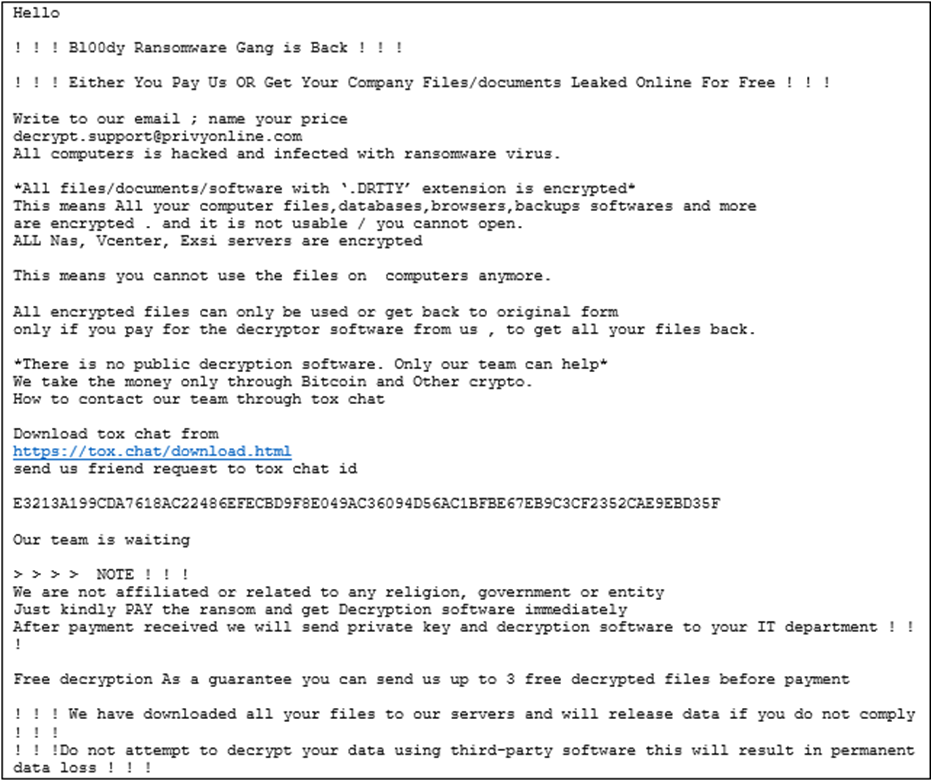

教育機構的列印管理系統PaperCut遭到勒索軟體駭客Bl00dy盯上

美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)聯手發出警告,勒索軟體駭客Bl00dy自2023年5月上旬,積極利用列印管理系統PaperCut的重大漏洞CVE-2023-27350,攻擊教育機構曝露在網際網路上的伺服器。

美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)聯手發出警告,勒索軟體駭客Bl00dy自2023年5月上旬,積極利用列印管理系統PaperCut的重大漏洞CVE-2023-27350,攻擊教育機構曝露在網際網路上的伺服器。

駭客不只利用上述漏洞繞過身分驗證機制,並利用管理員身分存取伺服器,然後啟動具備相同權限的命令提示字元與PowerShell處理程序,進行橫向感染,最終竊取內部資料並加密檔案,且留下勒索訊息。

微軟威脅情資團隊發現,在研究人員公布列印管理系統PaperCut的重大漏洞CVE-2023-27350的概念性驗證程式碼(POC)後,伊朗駭客組織APT35(亦稱Mint Sandstorm)、Muddywater(亦稱Mango Sandstorm)開始發起相關的漏洞攻擊行動。

研究人員指出,APT35的攻擊影響了全球各地的不同產業,而對於Muddywater的部分,他們則是看到駭客利用先前入侵的工具連接C2中繼站,但相關漏洞利用的頻率較低。而這是研究人員發現勒索軟體駭客組織Clop與LockBit的攻擊行動後,另一波利用相同漏洞的攻擊行動。

以色列駭客假借公司併購名義,針對跨國企業發動商業郵件詐騙攻擊

資安業者Abnormal Security揭露以色列駭客組織發起的商業郵件詐騙(BEC)攻擊行動,這些駭客針對至少100個營收超過100億美元的大型跨國企業而來,在2年內發起350次以上的攻擊,這些企業橫跨全球各行各業,又以製造業、金融業、科技產業的比例最高。

駭客先是佯稱目標企業的執行長,並在信件裡透露併購新公司的事宜,且強調在正式公告之前必須保密,否則有可能因為風聲走漏而失敗,此外,基於稅務考量,此併購計畫不會由總公司出面,必須由收到信件的高階主管經手,分期付款買下待併購的公司。待冒牌執行長與目標人士信件往來一段時日,駭客再偽裝成知名會計師事務所KPMG的律師,提供銀行帳號等匯款資訊,值得留意的是,這個階段駭客也可能透過WhatsApp與收信人交談。由於駭客假借公司併購的名義行騙,他們平均索討的金額為71.2萬美元,相較於一般BEC平均6.5萬美元高出10倍。

而在電子郵件層面所採用的攻擊手法,駭客也試圖騙過郵件安全系統──他們會確認目標企業是否採用DMARC政策,來決定如何騙過相關資安系統,並透過合法網域來寄送郵件,比較特別的是,為了取信收信者,駭客還會在寄件人的名稱部分加上電子郵件信箱,讓收信人降低警覺。

【資安防禦措施】

超級跑車製造商法拉利WordPress網站出現漏洞,起因是使用舊版外掛程式

資安業者Char49於今年3月發現義大利超級跑車製造商法拉利的網站media.ferrari.com出現漏洞,起因是該網站所使用的WordPress外掛程式W3 Total Cache沒有更新,存在漏洞CVE-2019-6715,攻擊者可在沒有通過身分驗證的情況下,讀取任意檔案。

研究人員以此漏洞存取wp-config.php檔案,存取當中明文儲存的WordPress資料庫帳密來進行驗證,但研究人員認為,此漏洞有可能帶來更嚴重的危害。法拉利獲報後,升級此外掛程式來緩解漏洞。

Linux核心漏洞NetFilter恐被用於取得root權限

根據資安新聞網站Bleeping Computer的報導,研究人員Patryk Sondej與Piotr Krysiuk發現了Linux核心的漏洞CVE-2023-32233(尚無CVSS風險評分),該漏洞出現於其內建的網路位址轉譯(NAT)框架Netfilter,起因是當中的nf_tables子系統能接收無效的組態更新,而使得本地使用者可提升至root權限,從而控制整個系統,影響包含6.3.1版在內的所有Linux核心。

對此,開發人員Pablo Neira Ayuso提交了修補程式碼,透過2項函式功能來管理nf_tables子系統,進而達到緩解漏洞的目的。

【其他新聞】

主要目標鎖定臺灣的駭客組織Taidoor,具備經營12個惡意程式家族的開發量能

台達電、飛宏爆內鬼,高階主管竊取特斯拉充電樁機密投靠中國科技公司

殭屍網路RapperBot不只利用受害裝置發動DDoS攻擊,也將其用於挖礦

為強化使用者隱私保護,瀏覽器業者Brave推出Forgetful Browsing,目的是清除第一方的Cookie資料

近期資安日報

【5月12日】 2022年發生50起以上資安事故的臺灣企業比例上揚,接近四分之一

熱門新聞

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-23